AirTag는 코드 주입으로 무기화될 수 있습니다. 애플 확인

NS 안전 연구원은 다음을 보여주었습니다. 에어태그 분실 위치에 배치하기 전에 전화 번호 필드에 코드를 삽입하고 전략적인 장소에 떨어뜨리면 무장할 수 있습니다. 사과 결과가 확인되었습니다.

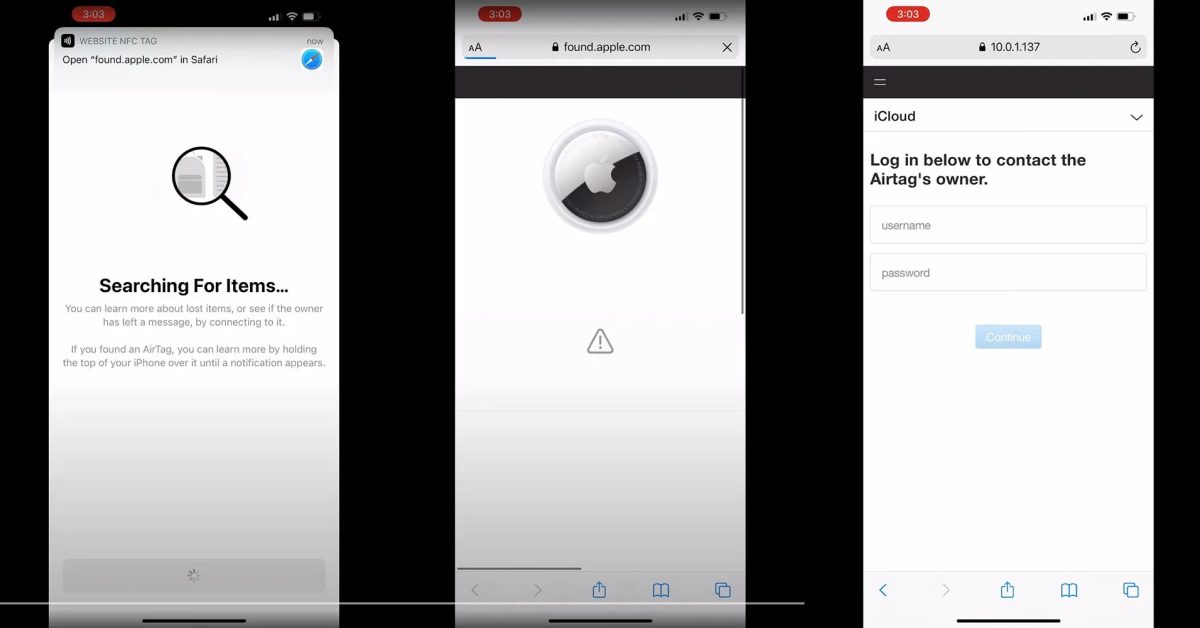

누군가가 AirTag를 찾아 스캔하면 공격자가 선택한 웹사이트로 리디렉션되며 여기에는 가짜가 포함될 수 있습니다. 아이클라우드 발견을 신고하려면 로그인하세요…

보스턴에 기반을 둔 보안 컨설턴트인 Bobby Rauch는 6월에 취약점을 발견하고 Apple에 공개적으로 결함을 공개하기 90일 전에 허용하겠다고 보고했습니다. 이 90일 기간은 일반적인 보안 관행이므로 회사에서 패치를 발행할 충분한 시간을 허용하는 동시에 즉시 패치를 배포하도록 장려합니다.

그러나 그는 애플이 90일 이내에 문제를 수정하지 못했고, 언제 수정을 할 것인지, 보상을 받을 수 있는지, 버그 포상금을 받을 자격이 있는지도 알려주지 않았다고 말했습니다. 따라서 그는 이제 취약점을 노출했습니다.

애플이었다 Infosec 커뮤니티의 비판 도중에 제로데이 결함 보고서에 응답.

누군가 항목과 연결된 AirTag를 찾으면 iPhone 또는 Android 휴대전화를 사용하여 해당 항목을 스캔할 수 있습니다. 그러면 소유자가 입력한 전화 번호가 표시되고 전용 링크로 연결됩니다. https://found.apple.com 이를 통해 소유자에게 경고할 수 있습니다.

하지만, 나는 비참함을 발견했다 전화번호 필드에 XSS 코드를 입력할 수 있습니다.

공격자는 Airtag “분실 모드” 전화 번호 필드에 악성 페이로드를 삽입하여 이 https://found.apple.com 페이지에서 저장된 XSS를 구현할 수 있습니다. 피해자는 Airtag 소유자에게 연락하기 위해 iCloud에 로그인하라는 요청을 받았지만 실제로 공격자가 자격 증명 도용 페이지로 리디렉션했다고 생각합니다.

이것은 AirTag를 지운 착한 사마리아인을 다른 웹사이트로 리디렉션합니다. iCloud 자격 증명으로 로그인하도록 요청하는 원본 사이트의 복사본을 사용하는 피싱 공격일 수 있습니다. 연구원이 iPhone으로 태그를 스캔하면 아무 생각도 하지 않고 로그인하여 자격 증명을 훔칠 수 있습니다. 가짜 웹 사이트가 실제 웹 사이트로 리디렉션하는 경우 오류를 완전히 인식하지 못할 수 있습니다.

Rauch는 다른 코드도 삽입될 수 있다고 말합니다.

세션 토큰 하이재킹, 클릭 하이재킹 등과 같은 다른 XSS 익스플로잇을 구현할 수 있습니다. 공격자는 무장한 Airtag를 만들어 근처에 두고 누군가가 잃어버린 Airtag를 찾도록 도우려는 무고한 사람들을 해칠 수 있습니다.

아래 동영상은 악용 사례를 보여줍니다. 기술에 정통한 사람은 URL이 변경되었음을 알 수 있지만 물론 실제 공격자는 합리적으로 보이는 도메인을 구입하여 덜 의심스러워 보일 것입니다.

이러한 유형의 공격은 업무용 주차장의 자동차 옆이나 집 외부와 같은 장소에 떨어뜨려 특정 개인이나 회사를 쉽게 표적으로 삼을 수 있습니다.

Apple은 이 문제를 수정할 계획이라고 밝혔지만 알려진 날짜가 없으므로 현재 이 취약점이 존재합니다. AirTag를 찾으면 보고하기 위해 로그인할 필요가 없습니다.

~을 통해 크렙슨시큐리티

FTC: 우리는 수입을 얻기 위해 제휴 링크를 사용합니다. 더.

“많이 떨어집니다. 내성적입니다. 분석가. Coffeeaholic. 문제 해결 자. Avid 웹 전도자. Explorer.”