해커들은 4 제로 데이를 사용하여 Windows 및 Android 장치를 감염 시켰습니다.

Google 연구원은 Android 및 Windows 장치에 맬웨어를 설치하기 위해 Chrome 및 Windows의 취약성을 악용하는 복잡한 해킹 프로세스를 자세히 설명했습니다.

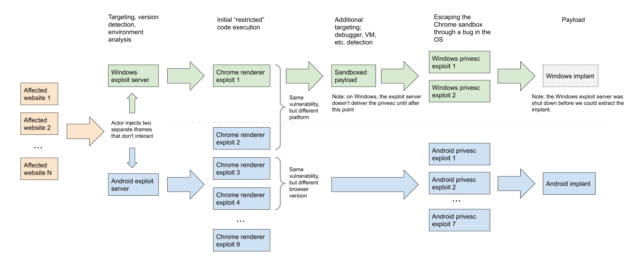

일부 익스플로잇은 더 이상 존재하지 않았으며, 이는 당시 Google, Microsoft 및 대부분의 외부 연구자들에게 알려지지 않은 취약점을 표적으로 삼았 음을 의미합니다 (두 회사는 이후 취약점을 패치했습니다). 해커는 빈번한 사람들을 표적으로 삼는 사이트를 훼손하고 방문자의 장치에 멀웨어를 설치하는 코드로 사이트를 범람시키는 워터 홀 공격을 통해 취약점을 전달했습니다. 부비 트랩 사이트는 두 대의 서버를 사용했습니다. 하나는 Windows 사용자 용이고 다른 하나는 Android 사용자 용이었습니다.

일반 해커가 없습니다.

복잡한 인프라의 사용 자체는 정교함을 나타내는 것은 아니지만 전문 해커 팀의 평균 이상의 기술을 보여줍니다. 많은 익스플로잇을 효과적으로 묶은 공격 토큰의 힘과 결합 된이 캠페인은 “매우 정교한 행위자”가 수행했음을 분명히합니다.

Google Project Zero Explit 연구팀의 연구원은 “이러한 익스플로잇 문자열은 모듈화를 통해 효율성과 유연성을 달성하도록 설계되었습니다.” 썼다. “이들은 다양한 새로운 악용 기술, 성숙한 로깅, 복잡하고 계산 가능한 악용 후 기술, 많은 양의 분석 및 표적 검증을 갖춘 복잡하고 잘 설계된 코덱입니다. 우리는 전문가 팀이 이러한 악용 체인을 설계하고 개발했다고 믿습니다.”

연구원은 페이로드의 전형, 상호 교환 가능한 취약점 익스플로잇 문자열, 프로세스 기록, 타겟팅 및 성숙도가 캠페인의 특징이라고 말했습니다.

제로 공격 4 일은 다음과 같습니다.

- CVE-2020-6418TurboFan Chrome 취약성 (2020 년 2 월에 수정 됨)

- CVE-2020-0938Windows의 글꼴 보안 취약성 (2020 년 4 월 업데이트 됨)

- CVE-2020-1020Windows의 글꼴 보안 취약성 (2020 년 4 월 업데이트 됨)

- CVE-2020-1027-Windows CSRSS 취약점 (2020 년 4 월 업데이트 됨)

공격자는 Chrome Zero-Day와 최근 패치 된 여러 Chrome 취약점을 악용하여 원격 코드 실행을 획득했습니다. Windows 사용자에게는 모두 0 일이 사용되었습니다. 안드로이드 기기를 겨냥한 공격 체인 중 어떤 것도 제로 데이를 이용하지 않았지만 Project Zero 연구원들은 공격자가 안드로이드 제로 데이를 마음대로 사용할 수 있다고 말했다.

아래 차트는 작년 1 분기에 발생한 캠페인의 시각적 개요를 제공합니다.

구글

전체적으로 Project Zero는 연구원들이 발견 한 익스플로잇과 포스트 익스플로잇 페이로드를 자세히 설명하는 6 개의 기사를 게시했습니다. 다른 부분은 크롬 인피니티 버그, 크롬의 악용, Android 익스플로잇, Android 이후 악용 페이로드, 그리고 Windows 익스플로잇.

이 시리즈는 보안 커뮤니티가 복잡한 악성 코드 작업에보다 효과적으로 대처할 수 있도록 돕는 것을 목표로합니다. Project Zero 연구원은 “이 블로그 게시물 시리즈가 실제 성숙하고 자원이 풍부한 배우의 착취에 대한 심층적 인 견해를 다른 사람들에게 제공하기를 바랍니다.”라고 썼습니다.